Đạo đức nghề nghiệp Tester: Khi công bố bug là “con dao hai lưỡi”

- Tháng Mười 29, 2025

- Posted by: Nguyen Viet Loc

- Category: Kiến Thức Kiểm Thử

Phát hiện một lỗ hổng bảo mật nghiêm trọng có thể làm lộ dữ liệu hàng triệu khách hàng ngay trước ngày ra mắt? Đối với Tester, đây không chỉ là lỗi kỹ thuật, mà là cuộc chiến đạo đức phức tạp. Vị trí của bạn là tuyến phòng thủ đạo đức cuối cùng, đứng giữa việc bảo vệ người dùng và trách nhiệm với công ty. Trong bài viết này, CodeStar sẽ cùng bạn đi sâu vào đạo đức nghề nghiệp trong ngành Tester, khám phá Quy tắc Vàng khi xử lý các tình huống Zero-day. Bài viết phân tích ba mô hình tiết lộ thông tin (Responsible Disclosure, Full Disclosure, Coordinated Disclosure) và cung cấp Kim chỉ nam để bạn đưa ra quyết định công bố lỗ hổng đúng đắn nhất.

Đạo đức nghề nghiệp của Tester: Hơn cả việc tìm Bug

Công việc của một Tester thường được nhìn nhận qua lăng kính kỹ thuật: nhập dữ liệu, click chuột và so sánh kết quả. Tuy nhiên, những chuyên gia có thâm niên trong ngành đều hiểu rằng giá trị cốt lõi của QA không nằm ở số lượng Bug tìm thấy mà ở hàng rào đạo đức mà họ đại diện. Trở thành một Tester là chấp nhận trách nhiệm về lương tâm, vượt xa khỏi những dòng mã nguồn và checklist kiểm thử thông thường.

Tầm quan trọng của Lòng trung thực: Người nắm giữ bí mật về chất lượng sản phẩm

Tester là người duy nhất nhìn thấy mặt tối của sản phẩm: những lỗi logic, những đoạn code chưa được tối ưu và những rủi ro bảo mật tiềm tàng mà Dev đã bỏ sót. Vị trí này đòi hỏi một mức độ lòng trung thực tối thượng vì nó liên quan đến hai cam kết:

- Trung thực với Công ty: Bảo mật thông tin về các điểm yếu của hệ thống. Bạn là người giữ bí mật kinh doanh và phải tuân thủ nghiêm ngặt các thỏa thuận bảo mật (NDA). Việc tiết lộ thông tin sai thời điểm có thể gây thiệt hại hàng triệu đô la.

- Trung thực với Người dùng: Quan trọng hơn, lòng trung thực phải được thể hiện qua việc báo cáo mọi lỗi tìm thấy, bất kể lỗi đó có gây chậm trễ tiến độ hay khiến đội Dev “khó chịu”. Sự im lặng về một lỗ hổng nghiêm trọng vì áp lực thời gian chính là sự vi phạm đạo đức nghề nghiệp lớn nhất. Tester là người phải chịu trách nhiệm đảm bảo báo cáo của mình khách quan, không thiên vị và phản ánh đúng chất lượng thực tế của sản phẩm.

Trách nhiệm đối với người dùng: Vai trò “User Advocate” trong nội bộ

Trong môi trường phát triển phần mềm, Dev tập trung vào việc xây dựng và Business Analyst tập trung vào yêu cầu, nhưng chỉ có Tester là người duy nhất có sứ mệnh chính là “Người đại diện quyền lợi của người dùng” (User Advocate).

Đó không chỉ là nhiệm vụ nghề nghiệp, mà là lời cam kết thầm lặng với hàng triệu người dùng ở phía sau màn hình.

- Tư duy phản biện: Tester không chỉ kiểm thử theo kịch bản mà còn phải đặt mình vào vị trí của người dùng thật – người dùng thiếu hiểu biết, người dùng làm sai cách, hay thậm chí là kẻ tấn công độc hại. Họ phải không ngừng đặt câu hỏi: “Nếu người dùng cố tình hoặc vô ý làm điều này, ứng dụng sẽ phản ứng thế nào?”

- Chiến đấu cho an toàn và tin cậy: Trong những cuộc tranh luận về tính năng, hiệu năng hay bảo mật, Tester là người phải kiên quyết bảo vệ chất lượng, ngay cả khi nó đi ngược lại với áp lực kinh doanh hoặc deadline. Khi họ nhấn mạnh về một kịch bản lỗ hổng, họ đang nói thay cho sự an toàn dữ liệu, sự tin cậy giao dịch và trải nghiệm mượt mà của hàng triệu người sẽ sử dụng sản phẩm.

Vai trò User Advocate đã biến việc tìm Bug trở thành một hành động đạo đức, một lời cam kết thầm lặng với cộng đồng người dùng.

Định nghĩa “Lỗ hổng nghiêm trọng” và tác động

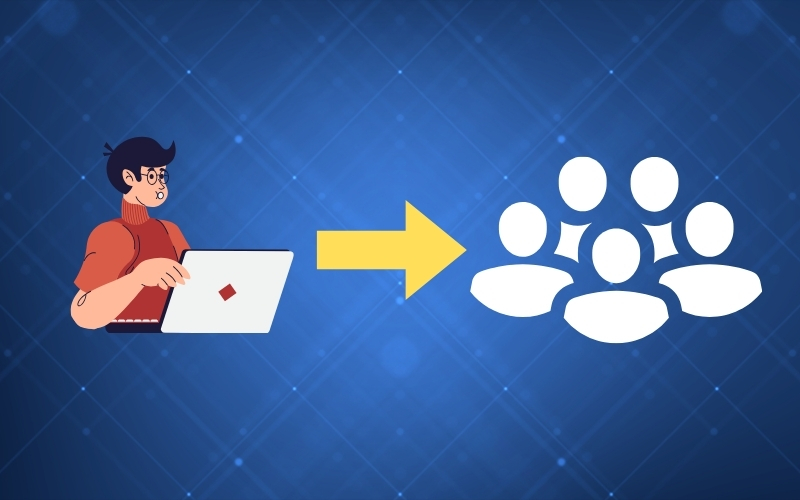

Nếu Tester là người gác cổng đạo đức, thì CVSS (Common Vulnerability Scoring System) chính thức là thước đo khoa học để định lượng mức độ nghiêm trọng của Bug. Tuy nhiên, việc cảm nhận rằng một lỗi là “nghiêm trọng” là chưa đủ, chúng ta cần một tiêu chuẩn công nghiệp để đánh giá rủi ro một cách khách quan, từ đó làm căn cứ cho các quyết định vá lỗi và công bố.

Phân loại mức độ nghiêm trọng (CVSS Score)

CVSS là một hệ thống tính điểm toàn diện, chia mức độ nguy hiểm từ 0.0 (Thấp nhất) đến 10.0 (Nghiêm trọng nhất) dựa trên các yếu tố như: mức độ phức tạp của việc khai thác (Exploitability), tác động lên tính bảo mật (Confidentiality), tính toàn vẹn (Integrity) và tính khả dụng (Availability). Dựa trên điểm số này, các chuyên gia phân loại lỗ hổng thành bốn cấp độ chính, mỗi cấp độ mang ý nghĩa khác nhau đối với rủi ro kinh doanh và thời gian phản ứng:

- Low (Thấp – 0.1 – 3.9): Ảnh hưởng nhỏ, thường chỉ gây khó chịu cho một số ít người dùng hoặc cần điều kiện khai thác rất phức tạp.

- Medium (Trung bình – 4.0 – 6.9): Ảnh hưởng đáng kể, có thể dẫn đến mất dữ liệu không nhạy cảm hoặc làm gián đoạn dịch vụ tạm thời.

- High (Cao – 7.0 – 8.9): Gây thiệt hại lớn, có thể dẫn đến rò rỉ dữ liệu nhạy cảm hoặc kiểm soát một phần hệ thống, đòi hỏi hành động vá lỗi khẩn cấp (thường trong vòng 30 ngày).

- Critical (Nghiêm trọng – 9.0 – 10.0): Nguy cơ thảm họa, cho phép kẻ tấn công kiểm soát hoàn toàn hệ thống, khai thác dữ liệu hàng loạt mà không cần xác thực (Zero-day). Đây chính là loại lỗ hổng buộc Tester phải đối mặt với quyết định đạo đức khó khăn nhất.

Các lỗ hổng gây khủng hoảng

Lỗ hổng nghiêm trọng không chỉ là điểm số CVSS cao. Đó là những lỗ hổng có khả năng gây ra khủng hoảng thương hiệu và pháp lý. Đối với Tester, việc nhận diện chính xác những loại lỗ hổng sau là tối quan trọng, vì chúng là tác nhân chính đẩy bạn vào tình huống phải cân nhắc việc công bố:

- Remote Code Execution (RCE): Lỗ hổng cho phép kẻ tấn công chạy mã độc từ xa trên máy chủ của ứng dụng. Đây gần như luôn là điểm 10.0 CVSS.

- SQL Injection (SQLi) / Data Breach: Lỗ hổng cho phép truy cập, chỉnh sửa hoặc xóa dữ liệu nhạy cảm của người dùng (thông tin cá nhân, tài khoản ngân hàng).

- Lỗi Thanh toán/Giao dịch: Lỗ hổng cho phép thực hiện giao dịch miễn phí hoặc gian lận tài chính.

- Broken Authentication/Authorization: Lỗ hổng cho phép người dùng truy cập vào tài khoản của người khác mà không cần mật khẩu.

Tác động kép

Khi một lỗ hổng loại Critical bị khai thác, hậu quả luôn mang tính tác động kép:

- Thiệt hại cho Công ty (Business Risk): Bao gồm phạt vi phạm các quy định bảo vệ dữ liệu (như GDPR), chi phí khắc phục hệ thống khổng lồ, sụt giảm cổ phiếu và quan trọng nhất là mất uy tín thương hiệu vĩnh viễn (Brand Damage).

- Rủi ro cho Người dùng (User Risk): Người dùng đối mặt với nguy cơ bị đánh cắp danh tính, bị mất tiền, hoặc bị sử dụng thông tin cá nhân cho các mục đích bất hợp pháp.

Tester hiểu rõ CVSS và các loại lỗ hổng này mới có đủ căn cứ để hành động theo đúng đạo đức nghề nghiệp của mình.

Ba mô hình tiết lộ lỗ hổng: Con đường quyết định

1. Responsible Disclosure (Tiết lộ có trách nhiệm) – Mô hình Vàng

Responsible Disclosure (RD) được mệnh danh là “Quy tắc Vàng” trong cộng đồng bảo mật và là con đường được khuyến khích về mặt đạo đức cũng như pháp lý.

Nguyên tắc cốt lõi của RD là đặt an toàn của người dùng lên trên hết bằng cách cho phép nhà cung cấp dịch vụ có thời gian để vá lỗi trước khi thông tin được công bố rộng rãi. Quy trình này yêu cầu Tester (hoặc nhà nghiên cứu) báo cáo riêng tư lỗ hổng tới công ty bị ảnh hưởng. Sau đó, một thời gian ân hạn (Grace Period) được thỏa thuận (thường là 30, 60, hoặc 90 ngày) để công ty phát triển và triển khai bản vá.

Ưu điểm rõ rệt nhất của RD là nó bảo vệ người dùng khỏi rủi ro bị khai thác ngay lập tức (Zero-day) và giúp công ty duy trì sự ổn định, tránh khủng hoảng truyền thông.

Tuy nhiên, mô hình này có một điểm yếu chí mạng: nó phụ thuộc hoàn toàn vào sự hợp tác của công ty. Nếu công ty cố tình phớt lờ, chối bỏ, hoặc chậm trễ vô thời hạn việc vá lỗi, Tester sẽ bị mắc kẹt, buộc phải cân nhắc các bước leo thang tiếp theo.

2. Full Disclosure (Tiết lộ toàn bộ) – Lưỡi dao hai lưỡi:

Full Disclosure (FD) là một mô hình đầy tranh cãi, thường được giới thiệu như một hành động phản kháng cuối cùng. Theo FD, Tester hoặc nhà nghiên cứu sẽ công bố toàn bộ chi tiết kỹ thuật của lỗ hổng, thậm chí cả mã khai thác (exploit code), công khai ngay lập tức trên các nền tảng mạng xã hội hoặc diễn đàn.

Mặc dù FD có thể gây áp lực cực lớn lên công ty, buộc họ phải hành động gần như ngay lập tức để tránh thảm họa, nhưng nó lại đi kèm với rủi ro cực lớn. Việc công khai chi tiết một lỗ hổng chưa được vá chính là hành động tạo ra một lỗ hổng Zero-day công cộng, đặt hàng triệu người dùng vào tình thế nguy hiểm bị tấn công hàng loạt.

Về mặt đạo đức, FD thường bị lên án vì đã đặt sự an toàn của cộng đồng người dùng vào tay kẻ xấu.

Về mặt pháp lý, người công bố có thể đối mặt với hậu quả nghiêm trọng do vi phạm thỏa thuận bảo mật (NDA) hoặc các luật an ninh mạng liên quan. FD chỉ nên được xem xét khi mọi nỗ lực Responsible Disclosure đã thất bại thảm hại.

3. Coordinated Disclosure (Tiết lộ phối hợp):

Coordinated Disclosure (CD) là một giải pháp lai, đóng vai trò là bên thứ ba trung gian giúp điều phối quá trình tiết lộ. Mô hình này thường được áp dụng khi Tester gặp khó khăn trong việc liên hệ trực tiếp với đội ngũ an ninh của công ty hoặc khi có dấu hiệu công ty không hợp tác.

Quy trình của CD là Tester báo cáo lỗ hổng cho một tổ chức trung lập, uy tín (ví dụ: CERT/CC, các đơn vị an ninh mạng quốc gia, hoặc các chương trình Bug Bounty đã được phê duyệt). Tổ chức này sẽ đại diện Tester để liên lạc, quản lý thời gian ân hạn và phối hợp thời điểm công bố.

CD là lựa chọn lý tưởng để giữ vững nguyên tắc của Responsible Disclosure trong những tình huống phức tạp, đảm bảo quy trình được thực hiện một cách chuyên nghiệp và có sự ràng buộc về thời hạn, bảo vệ cả uy tín của Tester lẫn lợi ích của người dùng.

Kim chỉ nam cho Tester: Khi nào là thời điểm “Vàng” để công bố?

Sau khi nắm rõ các mô hình tiết lộ thông tin, câu hỏi thực tế nhất không còn là nên chọn mô hình nào, mà là khi nào thực hiện và hành động nào là hợp lý nhất trong từng bước. Quyết định công bố lỗ hổng là một chuỗi hành động có tính toán, đòi hỏi một bộ lọc logic và đạo đức nghiêm ngặt. Đây là kim chỉ nam gồm bốn bước thực tế để Tester xác định thời điểm “Vàng” để công bố một lỗ hổng Critical.

1. Vạch rõ giới hạn: Lỗ hổng đã “lọt” ra ngoài chưa?

Bước đầu tiên và quan trọng nhất là xác định Phạm vi và Quyền hạn của lỗ hổng. Tester cần xác định chắc chắn: Lỗ hổng này đã lọt ra môi trường Production đang phục vụ người dùng thật hay chỉ tồn tại trong các môi trường nội bộ như Staging, Dev, hay Test? Nếu lỗ hổng đã nằm trên Production, mức độ rủi ro sẽ tăng lên cấp số nhân, đồng nghĩa với việc bạn phải ưu tiên hành động khẩn cấp. Quyền hạn của bạn lúc này sẽ chuyển từ việc đơn thuần báo cáo Bug sang việc bảo vệ dữ liệu người dùng đang bị đe dọa.

2. Đánh giá mức độ hợp tác của công ty

Sau khi báo cáo nội bộ, Tester phải thực hiện bài kiểm tra quan trọng nhất: Đánh giá phản ứng của Công ty. Đây là điểm then chốt quyết định liệu bạn có thể giữ vững mô hình Responsible Disclosure hay không.

- Tín hiệu Xanh: Nếu công ty thừa nhận lỗ hổng, phản hồi bằng một kế hoạch vá lỗi rõ ràng (có Ticket, có người chịu trách nhiệm, có Thời gian Hoàn thành dự kiến – ETA), Tester nên kiên nhẫn TIẾP TỤC theo con đường Responsible Disclosure.

- Tín hiệu Đỏ: Ngược lại, nếu công ty phớt lờ, chối bỏ lỗ hổng, hoặc cố tình trì hoãn vô thời hạn (Ví dụ: “Lỗi này không quan trọng” hoặc “Để sau đợt ra mắt”), đó là tín hiệu đỏ rõ ràng cho thấy đạo đức kinh doanh đang lấn át trách nhiệm với người dùng. Lúc này, Tester phải CÂN NHẮC chuyển hướng sang mô hình Coordinated Disclosure hoặc tìm kiếm lời khuyên pháp lý độc lập để đảm bảo vấn đề được giải quyết.

3. Bám sát “Thời gian Ân hạn” (Grace Period)

Yếu tố thời gian là chìa khóa. Tester cần bám sát “Thời gian Ân hạn” (Grace Period). Tiêu chuẩn công nghiệp phổ biến thường dành cho các công ty là 90 ngày để vá lỗi sau khi nhận được báo cáo bảo mật chính thức. Đây không phải là thời hạn tùy tiện, mà là cột mốc đạo đức giúp cân bằng lợi ích: bảo vệ danh tiếng công ty trong 90 ngày, nhưng bảo vệ người dùng sau 90 ngày nếu công ty không hành động.

Nếu công ty vi phạm mốc thời gian này mà không có lý do kỹ thuật hoặc pháp lý chính đáng, Tester có cơ sở vững chắc để thực hiện bước công bố công khai chi tiết kỹ thuật.

4. Nguyên tắc tối thượng: Ưu tiên an toàn cộng đồng

Mọi quy tắc kinh doanh, NDA và thời hạn đều trở nên vô nghĩa nếu lỗ hổng bạn tìm thấy gây rủi ro về tính mạng, an toàn cá nhân, hoặc dữ liệu nhạy cảm quy mô lớn của cộng đồng. Đây là nguyên tắc đạo đức tối thượng mà Tester không bao giờ được phép thỏa hiệp.

Trong những trường hợp cực kỳ hiếm hoi và nghiêm trọng này, thời gian chờ đợi phải được rút ngắn đến mức tối thiểu và đôi khi, việc can thiệp khẩn cấp (thông qua Coordinated Disclosure với cơ quan an ninh mạng) là hành động đạo đức duy nhất để ngăn chặn thảm họa.

Hậu quả và bài học Pháp lý

Quyết định công bố lỗ hổng, đặc biệt là khi chuyển hướng khỏi Responsible Disclosure, không chỉ là một vấn đề đạo đức hay kỹ thuật. Nó mở ra cánh cửa dẫn đến những hậu quả pháp lý nghiêm trọng và đòi hỏi sự thay đổi trong văn hóa doanh nghiệp để quản lý rủi ro tốt hơn.

Trách nhiệm Pháp lý: Ranh giới mong manh giữa Đạo đức và Luật pháp

Khi Tester quyết định đi theo con đường Full Disclosure mà không có sự đồng ý của công ty, họ ngay lập tức đặt mình vào vị thế nguy hiểm. Rào cản pháp lý đầu tiên là Hợp đồng Lao động (Employment Contract) và Thỏa thuận Bảo mật (NDA).

- Vi phạm Hợp đồng: Gần như mọi NDA đều nghiêm cấm nhân viên tiết lộ thông tin nội bộ (bao gồm cả các điểm yếu chưa được vá) ra bên ngoài. Hành động công khai chi tiết lỗ hổng có thể bị coi là vi phạm nghiêm trọng, dẫn đến kiện tụng dân sự, yêu cầu bồi thường thiệt hại kinh tế và chấm dứt hợp đồng ngay lập tức.

- Vi phạm Luật An ninh mạng: Tùy theo quốc gia, việc công bố công khai các mã khai thác (exploit code) hoặc chi tiết kỹ thuật của một Zero-day đang hoạt động có thể bị diễn giải là hành vi hỗ trợ tấn công hệ thống hoặc gây rối trật tự an ninh mạng. Dù ý định của Tester là cao đẹp (vì lợi ích cộng đồng), trong phòng xử án, ranh giới giữa White Hat (mũ trắng) và Black Hat (mũ đen) có thể bị xóa nhòa.

Tester cần hiểu rõ: Đạo đức cá nhân không phải lúc nào cũng là lá chắn pháp lý. Việc tìm kiếm tư vấn pháp lý độc lập trước khi chuyển sang Full Disclosure là bước đi bắt buộc để bảo vệ bản thân và đưa ra quyết định có trách nhiệm nhất.

Văn hóa “Không đổ lỗi” (No-Blame Culture): Chìa khóa vàng của Bảo mật

Để ngăn chặn Tester phải đứng giữa lựa chọn RD và FD, các công ty cần xây dựng một Văn hóa “Không đổ lỗi” (No-Blame Culture). Văn hóa này là sự thừa nhận rằng lỗi (Bug) là một phần không thể tránh khỏi của quá trình phát triển phần mềm phức tạp và trách nhiệm là của hệ thống chứ không phải của cá nhân tìm ra lỗi.

- Tăng cường Minh bạch và Tốc độ vá lỗi: Khi Tester báo cáo một lỗi Critical, phản ứng của công ty không nên là trách móc (“Tại sao lại để lỗi này xảy ra?”) mà là “Cảm ơn vì đã bảo vệ chúng tôi”. Văn hóa đổ lỗi sẽ khiến Tester sợ hãi và ngần ngại báo cáo những lỗi nghiêm trọng vì sợ bị trừng phạt, sợ làm chậm tiến độ. Điều này tạo ra một “hố đen” bảo mật, đẩy rủi ro ra cộng đồng người dùng.

- Xây dựng niềm tin: Ngược lại, một môi trường No-Blame Culture sẽ khuyến khích sự minh bạch tuyệt đối, tăng tốc độ báo cáo, rút ngắn chu kỳ vá lỗi và củng cố sự tin cậy lẫn nhau giữa đội ngũ QA, Dev và quản lý. Đây chính là lớp bảo mật nội bộ vững chắc nhất mà mọi công ty phần mềm hiện đại cần có.

>> Xem thêm: Dev và Tester: Ai “khổ” hơn trong vòng đời phần mềm?

Kết luận

Qua bài viết này, chúng ta đã cùng nhau khám phá những khía cạnh phức tạp nhất trong nghề Tester: từ việc định lượng rủi ro bằng CVSS, phân biệt ba mô hình tiết lộ lỗ hổng, cho đến việc phân tích ranh giới pháp lý mong manh khi cân nhắc Full Disclosure.

Quyết định công bố một lỗ hổng nghiêm trọng luôn là một cuộc đấu tranh đầy thử thách, đòi hỏi sự cân bằng tinh tế giữa bảo vệ danh tiếng và tài sản của công ty (trách nhiệm hợp đồng) với việc bảo vệ sự an toàn dữ liệu của hàng triệu người dùng (trách nhiệm đạo đức). Responsible Disclosure không chỉ là một quy tắc, mà là phương án đạo đức, an toàn và chuyên nghiệp nhất mà mọi chuyên gia bảo mật nên tuân theo.

Dù bạn là sinh viên mới ra trường hay một Tester giàu kinh nghiệm, việc nắm vững đạo đức nghề nghiệp và quy trình hành động chuẩn mực trong tình huống Zero-day là nền tảng cốt lõi để xây dựng sự nghiệp vững chắc và trở thành một chuyên gia bảo mật uy tín.

Nếu bạn muốn rèn luyện tư duy bảo mật toàn diện, hiểu sâu về kiểm thử thâm nhập (Penetration Testing), thành thạo các chuẩn mực công nghiệp và sẵn sàng cho sự nghiệp trong lĩnh vực QA/QC chuyên nghiệp, hãy bắt đầu với khóa học Tester tại CodeStar Academy.

Đăng ký ngay hôm nay để được tư vấn chi tiết về khóa học và lộ trình học phù hợp cùng đội ngũ chuyên gia của CodeStar Academy!